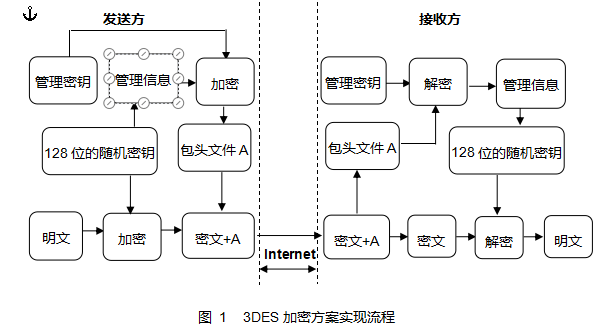

1.发送方和接收方首先约定产生一个相同的管理密钥。

2.在发送方的计算机中通过随机算法产生一个128位的随机密钥。

3. 利用先前产生的128位随机密钥对明文数据进行3DES加密,获得相应的密文数据。

4.将128位随机密钥以及文件扩展名、文件类型、有效内容长度等信息组成管理信息,用发送方的管理密钥对管理信息加密得到包头密文A。

5.将包头密文A与先前获得的数据密文拼接起来组成密文数据包发送给接收方。

6.接收方收到发送方传送来的密文数据包后,将其拆分成密文包头A和数据密文两项。

7.将密文包头放入密文包头缓冲区中,用接收方的管理密钥对密文包头进行解密,得到 128位随机密钥、文件扩展名、文件类型、有效内容长度等数据。

8.利用得到的128位随机密钥对密文数据进行解密,得到相应的明文数据。

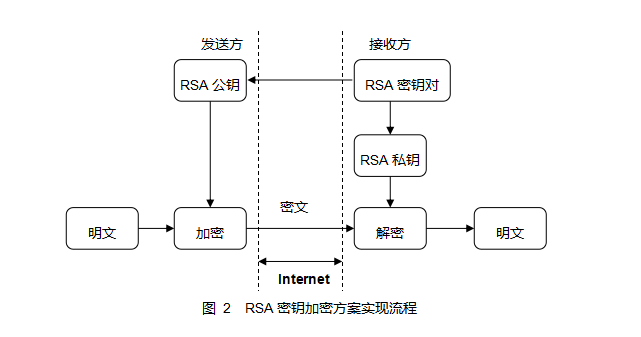

非对称密钥加密也叫公开密钥加密(Public Key Encryption),在加密和解密时使用不同的密钥。加密密钥和解密密钥形成一个密钥对,用其中的一个密钥加密的密文只能用另一个密钥解密,而不能由其它密钥(包括加密用的密钥)解密。通常一个密钥指定为“公钥”,可以对外公布,另一个则指定为“私钥”,只能由密钥持有人保管。

1.接收方创建RSA密匙对,即一个公钥和一个私钥,并将公钥发送到发送方,私钥则被保存在接收方。

2.发送方在接收到这个公钥后,用该公钥对明文进行加密得到密文。

3.把密文通过网络传输给接收方。

4.接收方在收到密文后,用RSA私钥对收到的密文进行解密,最后得到明文。

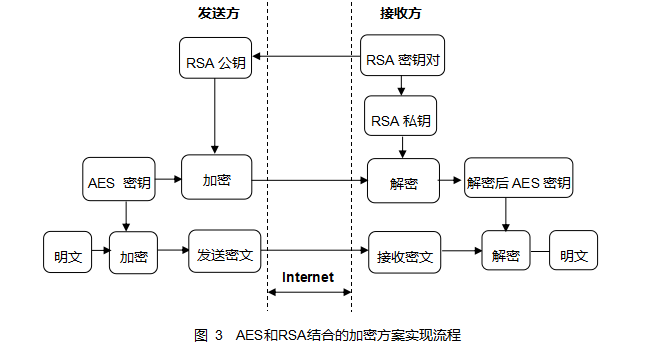

由于RSA加解密速度慢,不适合大量数据文件加密,因此在网络中完全用公开密码体制传输机密信息是没有必要,也是不太现实的。AES加密速度很快,但是在网络传输过程中如何安全管理AES密钥是保证AES加密安全的重要环节。如果在传送机密信息的双方,使用AES对称密码体制对传输数据加密,同时使用RSA不对称密码体制来传送AES的密钥,就可以综合发挥AES和RSA的优点同时避免它们缺点来实现一种新的数据加密方案。

1.接收方创建RSA密钥对,并且通过Internet发送RSA公钥到发送方,同时保存RSA私钥。

2.发送方创建AES密钥,并用该AES密钥加密待传送的明文数据,同时用接收到的RSA公钥加密AES密钥。

3.加密后的AES密钥同密文一起通过Internet传输发送到接收方。

4.接收方收到这个被加密的AES密钥和密文后,调用接收方保存的RSA私钥解密加密的AES密钥,得到AES密钥并用该密钥解密密文得到明文。

网络传输中客户端和服务器端的数据加密

通讯线路上客户端和服务器的数据加密

系统内部数据传输线路上的数据加密

我要赚赏金

我要赚赏金