嵌入式C开发,或多或少都遇到段错误(segmentation fault )。

段错误相比于总线错误,是一种更常见的错误。

段错误是怎么产生的呢?

段错误是因为访问不可访问的内存产生的。

下面是一些典型的段错误产生的原因:

- 访问不存在的内存地址

- 访问只读的内存地址

- 栈溢出

- 内存越界

- ……

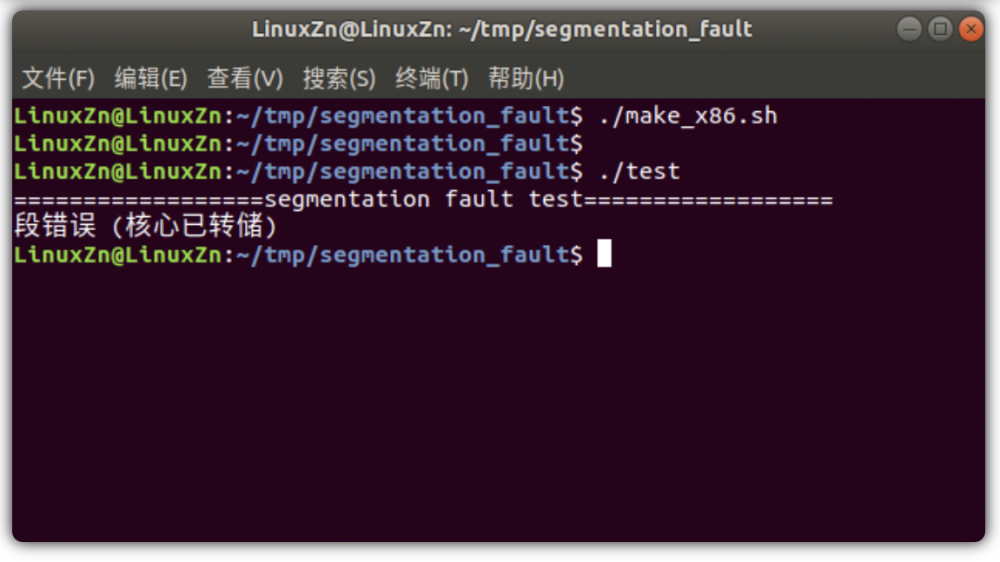

#include <stdio.h>

int main(int argc, char **argv)

{

printf("==================segmentation fault test==================\n");

int *p = NULL;

*p = 1234;

return 0;

}

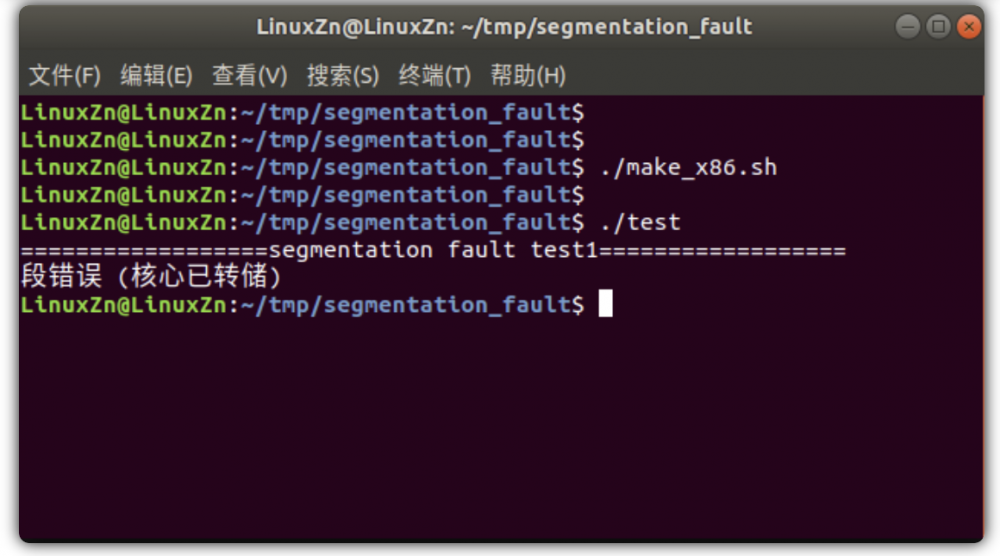

#include <stdio.h>

int main(int argc, char **argv)

{

printf("==================segmentation fault test1==================\n");

char *str = "hello";

str[0] = 'H';

return 0;

}

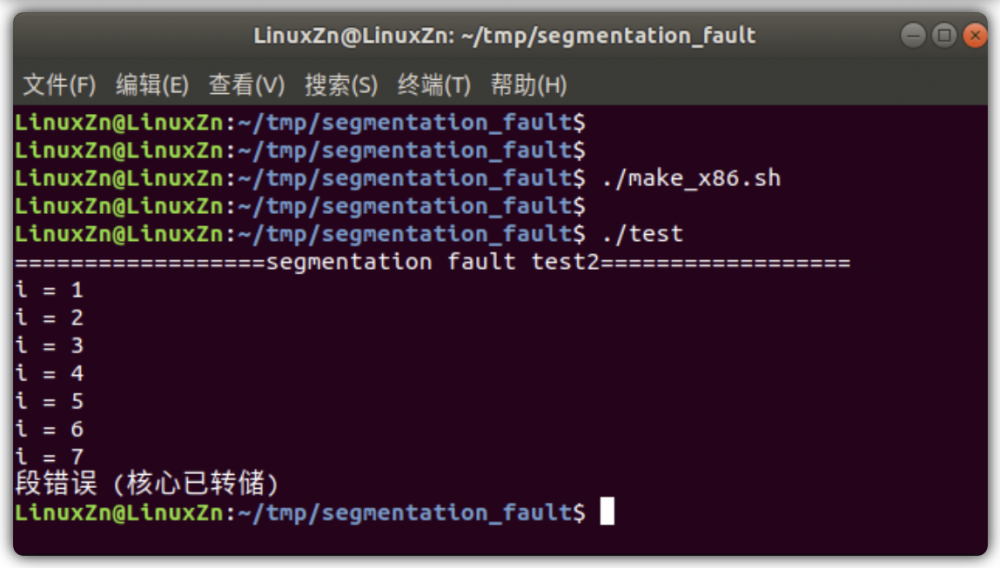

#include <stdio.h>

static void test(void)

{

char buf[1024 * 1024] = {0};

static int i = 0;

i++;

printf("i = %d\n", i);

test();

}

int main(int argc, char **argv)

{

printf("==================segmentation fault test2==================\n");

test();

return 0;

}

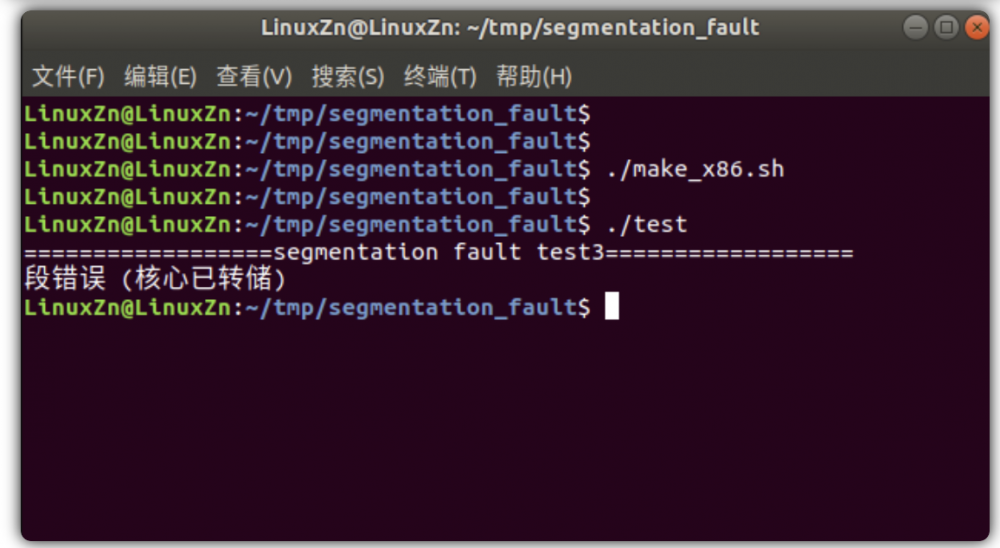

#include <stdio.h>

int main(int argc, char **argv)

{

printf("==================segmentation fault test3==================\n");

static char arr[5] = {0, 1, 2, 3, 4};

printf("arr[10000] = %d\n", arr[10000]);

return 0;

}

从上面的几个例子中,我们应该对段错误有了一定的认识,但实际项目中,实际中,段错误可能没有上面的例子那么明显看出。如果之前没有这方面的经验,可能一时半会也定位不到问题。下面分享段错误的3种调试方法供大家参考。

我们依旧使用例子来说明,例子:

#include <stdio.h>1、gdb一步步运行

static void func0(void)

{

printf("This is func0\n");

int *p = NULL;

*p = 1234;

}

static void func1(void)

{

printf("This is func1\n");

func0();

}

int main(int argc, char **argv)

{

printf("==================segmentation fault test4==================\n");

func1();

return 0;

}

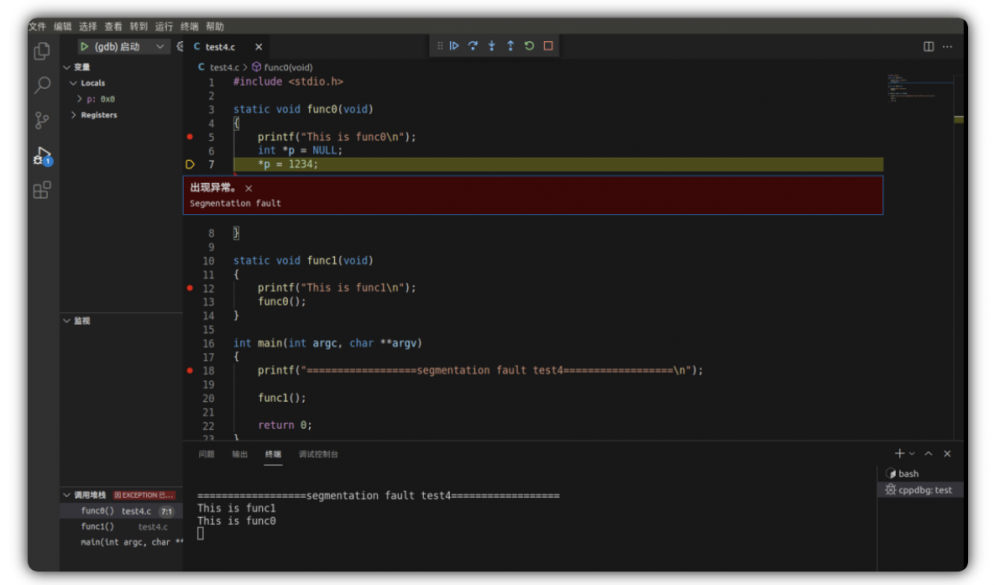

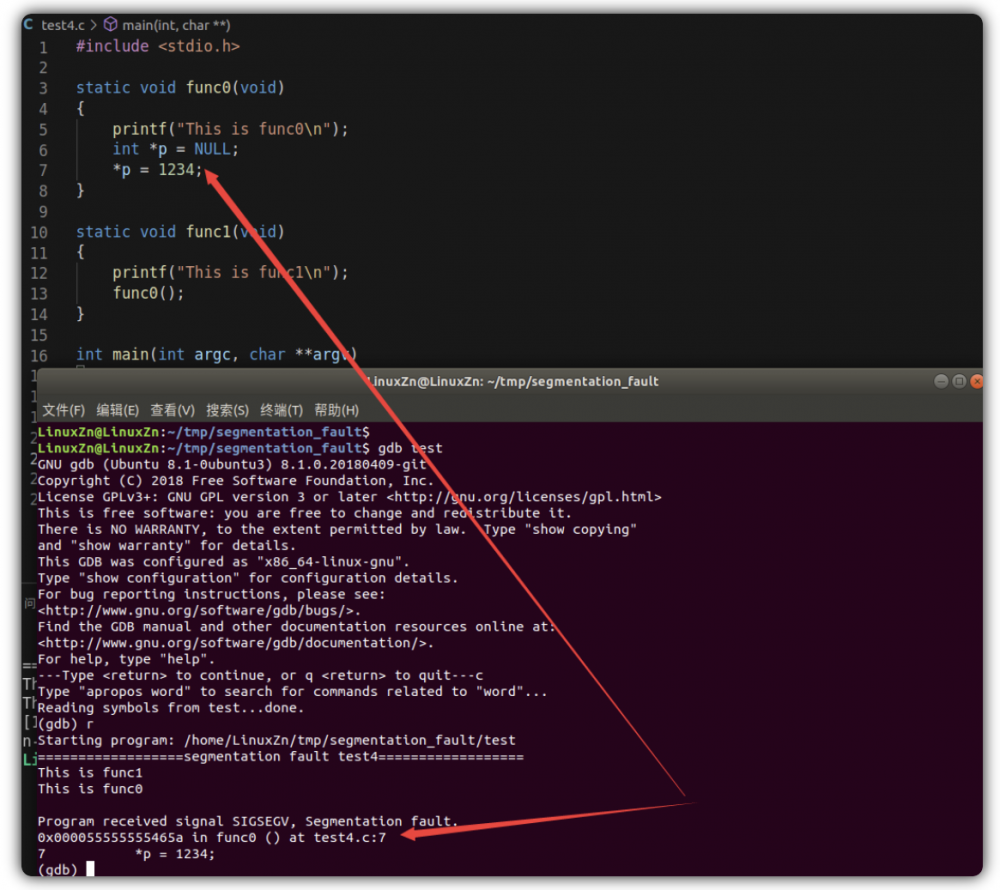

使用gdb调试,打一些断点、按流程运行下去,运行到段错误的地方会直接提示报错。

或者使用命令行直接gdb调试:

这里我们是在x86上运行,如果是定位arm嵌入式Linux程序,我们怎么做的?

同样也是可以使用gdb的,可以参考我们之前分享的文章:VSCode+gdb+gdbserver远程调试ARM程序

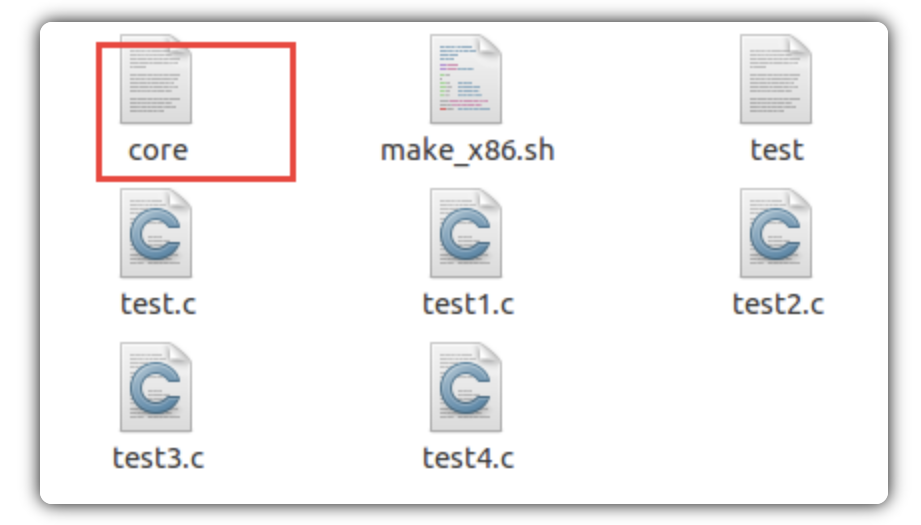

2、通过core文件Linux下,一个程序崩溃时,它一般会在指定目录下生成一个core文件。core文件仅仅是一个内存映象(同时加上调试信息),主要是用来调试的。

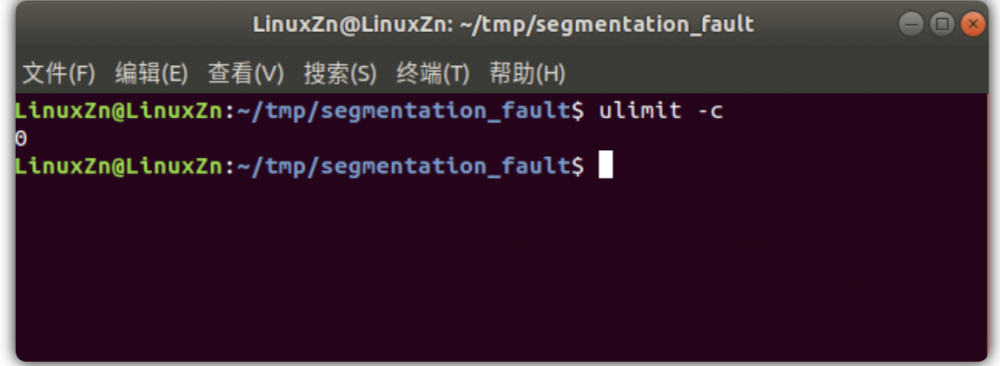

core文件可打开与关闭。相关命令:

ulimit -c # 查看core文件是否打开

ulimit -c 0 # 禁止产生core文件

ulimit -c unlimited #设置core文件大小为不限制大小

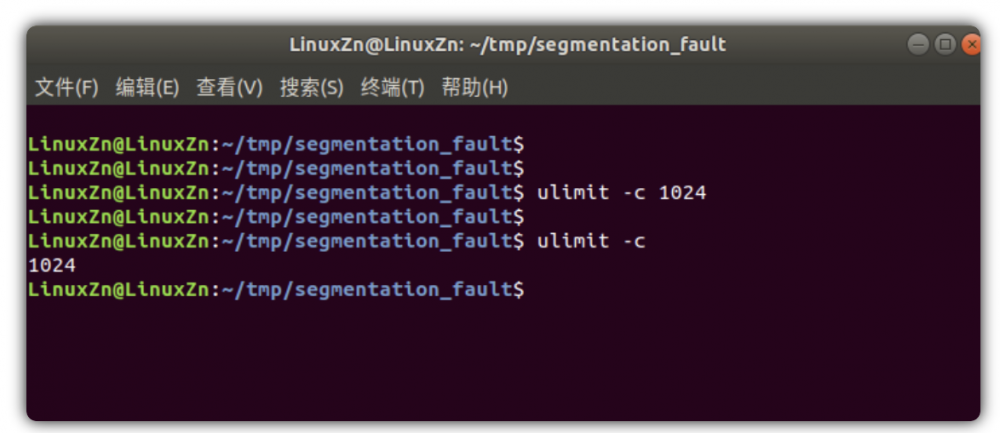

ulimit -c 1024 #限制产生的core文件的大小不能超过1024KB

0代表关闭。下面我们打开它:

运行程序时,程序崩溃时,在程序目录下会生成core文件,如:

调试core文件:

gdb test core

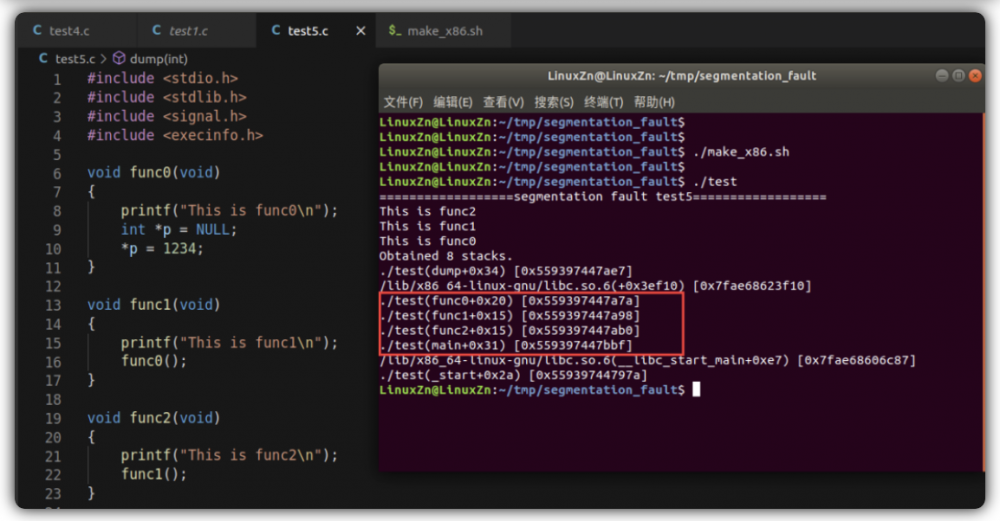

#include <stdio.h>

#include <stdlib.h>

#include <signal.h>

#include <execinfo.h>

void func0(void)

{

printf("This is func0\n");

int *p = NULL;

*p = 1234;

}

void func1(void)

{

printf("This is func1\n");

func0();

}

void func2(void)

{

printf("This is func2\n");

func1();

}

void dump(int signo)

{

void *array[100];

size_t size;

char **strings;

size = backtrace(array, 100);

strings = backtrace_symbols(array, size);

printf("Obtained %zd stacks.\n", size);

for(int i = 0; i < size; i++)

{

printf("%s\n", strings[i]);

}

free(strings);

exit(0);

}

int main(int argc, char **argv)

{

printf("==================segmentation fault test5==================\n");

signal(SIGSEGV, &dump);

func2();

return 0;

}

当程序发生段错误时,内核会向程序发送SIGSEGV信号。dump为SIGSEGV信号处理函数,其实现用到了execinfo.h里的两个函数:

int backtrace(void **buffer,int size);

char ** backtrace_symbols (void *const *buffer, int size);

backtrace函数用于获取当前线程的调用堆栈,获取的信息将会被存放在buffer中,它是一个指针列表。参数 size 用来指定buffer中可以保存多少个void* 元素。函数返回值是实际获取的指针个数,最大不超过size大小 在buffer中的指针实际是从堆栈中获取的返回地址,每一个堆栈框架有一个返回地址。

backtrace_symbols将从backtrace函数获取的信息转化为一个字符串数组。参数buffer应该是从backtrace函数获取的指针数组,size是该数组中的元素个数(backtrace的返回值)。函数返回值是一个指向字符串数组的指针,它的大小同buffer相同。

每个字符串包含了一个相对于buffer中对应元素的可打印信息。它包括函数名,函数的偏移地址,和实际的返回地址。注意:该函数的返回值是通过malloc函数申请的空间,因此调用者必须使用free函数来释放指针。如果不能为字符串获取足够的空间函数的返回值将会为NULL。

以上就是本次介绍的三种定位段错误问题的方法,可以定位不同程度的问题。

我要赚赏金

我要赚赏金