这一篇我们看看板子的一些参数:

root@myir-remi-1g:~# cat /proc/cpuinfo

processor : 0 //cpu内核数目

BogoMIPS : 48.00 //对cpu能力的大致描述

Features : fp asimd evtstrm crc32 atomics fphp asimdhp cpuid asimdrdm lrcpc dcpop asimddp //描述cpu支持的一些特性

特性描述如下:

fp: 表示CPU支持浮点运算(Floating Point)。

asimd: 表示CPU支持高级SIMD指令集(Advanced SIMD),这是ARM架构中用于SIMD操作的指令集。

evtstrm: 表示CPU支持事件流计数器,用于性能监控。

aes: 表示CPU支持AES(高级加密标准)指令集,用于加密和解密操作。

pmull: 表示CPU支持多项式乘法指令,通常用于加密算法。

sha1: 表示CPU支持SHA-1散列算法的硬件加速。

sha2: 表示CPU支持SHA-2(包括SHA-256和SHA-512)散列算法的硬件加速。

crc32: 表示CPU支持CRC32(循环冗余校验)指令集,用于数据校验。

atomics: 表示CPU支持原子操作指令集,用于多线程编程中的同步操作。

fphp: 表示CPU支持半精度浮点(Half Precision Floating Point)指令集。

asimdhp: 表示CPU支持高级SIMD半精度指令集,进一步扩展了SIMD功能。

cpuid: 表示CPU支持CPUID指令,用于识别CPU的型号和制造商。

asimdrdm: 表示CPU支持高级SIMD可重定向调试模式,用于调试目的。

lrcpc: 表示CPU支持远程过程调用(RPC)的本地调用优化。

dcpop: 表示CPU支持释放一致性(Release Consistency)操作,用于内存排序和同步。

asimddp: 表示CPU支持高级SIMD调试指针,用于调试SIMD操作。

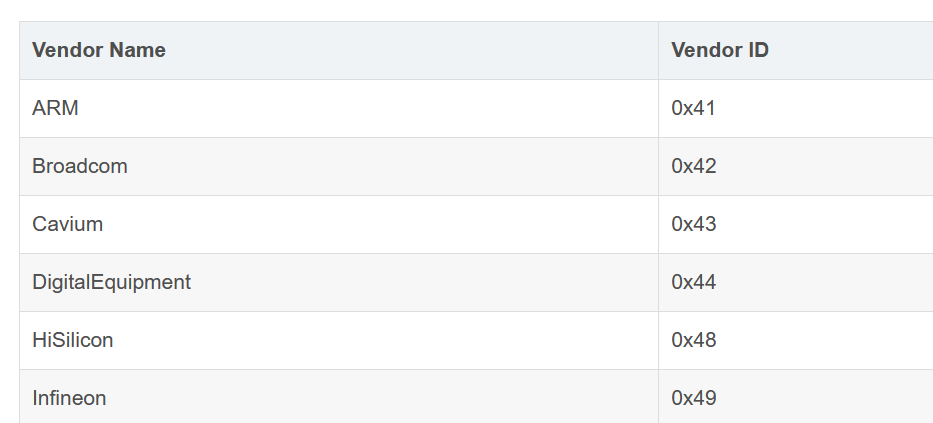

CPU implementer : 0x41 为arm构架,为不同构架的标号

CPU architecture: 8

CPU architecture: 8

CPU variant : 0x2

CPU part : 0xd05

CPU revision : 0

CPU architecture表示架构,0x8即ARMv8

CPU variant架构版本,0x02表示ARMv8.2。

CPU part是具体型号,0xd05表示Cortex-A55 架构

processor : 1 /双核cpu

BogoMIPS : 48.00

Features : fp asimd evtstrm crc32 atomics fphp asimdhp cpuid asimdrdm lrcpc dcpop asimddp

CPU implementer : 0x41

CPU architecture: 8

CPU variant : 0x2

CPU part : 0xd05

CPU revision : 0

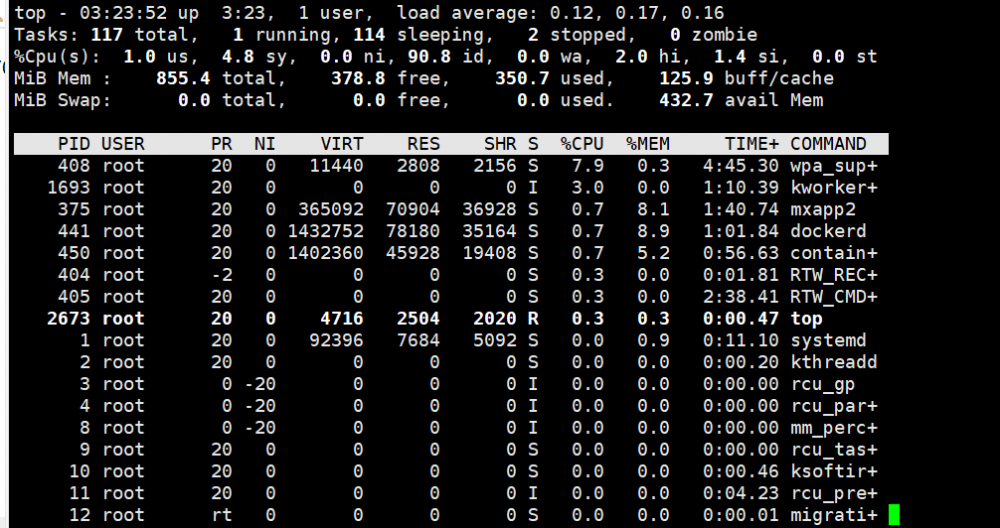

top指令,linux中经常使用来看cpu的一些性能,或者现在系统的一些性能

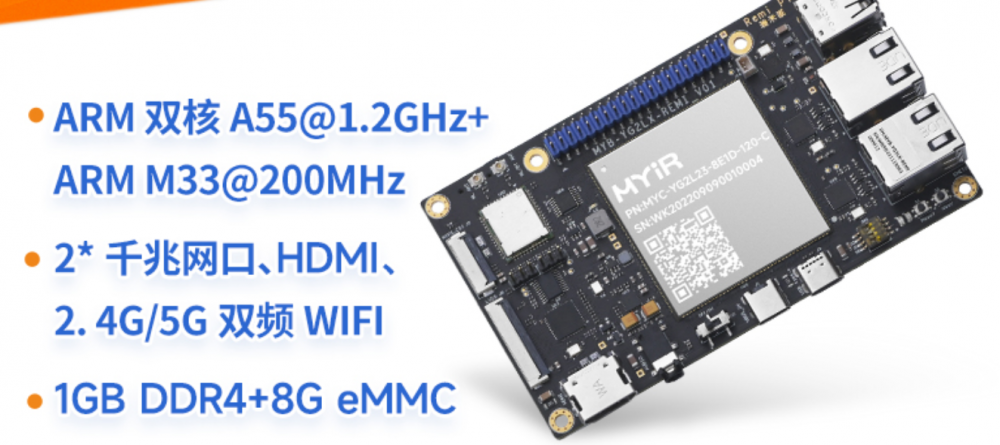

lscpu,在linux中看出来cpu的特性参数。该模组中是双核a55和m33,猜测这个32bit为单片机性能。

lscpu

Architecture: aarch64

CPU op-mode(s): 32-bit, 64-bit //支持32和64开发

Byte Order: Little Endian

CPU(s): 2

On-line CPU(s) list: 0,1

Thread(s) per core: 1 //这个很明显说明一个cpu,一个线程,一个线程可以多个进程。

Core(s) per socket: 2 //"Core(s) per socket:" 是一个在Linux系统中用于描述CPU核心数量的术语。具体来说,它指的是每个CPU插槽中包含的物理核心数量。在多处理器系统中,这个值可以帮助用户了解每个物理CPU的核心数量,从而更好地理解系统的并行处理能力Socket(s): 1

Vendor ID: ARM

Model: 0

Model name: Cortex-A55

Stepping: r2p0

CPU max MHz: 1200.0000

CPU min MHz: 150.0000

BogoMIPS: 48.00

L2 cache: 256 KiB

Vulnerability Itlb multihit: Not affected

Vulnerability L1tf: Not affected

Vulnerability Mds: Not affected

Vulnerability Meltdown: Not affected

Vulnerability Spec store bypass: Not affected

Vulnerability Spectre v1: Mitigation; __user pointer sanitization

Vulnerability Spectre v2: Not affected

Vulnerability Srbds: Not affected

Vulnerability Tsx async abort: Not affected

Flags: fp asimd evtstrm crc32 atomics fphp asimdhp cpu

id asimdrdm lrcpc dcpop asimddp

我要赚赏金

我要赚赏金